Le migliori società di revisione degli smart contract nel 2026

Gli smart contract gestiscono miliardi di transazioni automatizzate, ma rimangono un bersaglio costante per i criminali informatici. Solo nel 2025, malintenzionati hanno sottratto oltre 4 miliardi di dollari dai protocolli, dimostrando che le revisioni di sicurezza professionali non sono più facoltative per gli sviluppatori seri.

Questi audit identificano i difetti logici critici prima che causino perdite finanziarie catastrofiche per gli utenti. Con oltre 100 società di sicurezza attive, per identificare un partner affidabile è necessario esaminare i risultati storici e le capacità tecniche specifiche.

La disparità tra queste aziende è elevata, spaziando dai giganti della scansione automatizzata alle società di ricerca boutique. La scelta del revisore giusto dipende dalla complessità del progetto, dal budget e dallo specifico ecosistema blockchain su cui si sta implementando.

Le migliori scelte: le migliori piattaforme per il 2026

- CertiK - Ideale per servizi di monitoraggio di contratti intelligenti ad alto volume

- Hacken - Consigliato per valutazioni complete della sicurezza degli scambi

- Hashlock - Ottimo per recensioni specializzate sui contratti intelligenti australiani

- Trail Of Bits - Ideale per la ricerca sulla sicurezza crittografica di alto livello

- Cyfrin - Consigliato per audit di contratti intelligenti incentrati sull'istruzione

- Quantstamp - Ottimo per la sicurezza degli smart contract di livello istituzionale

- Halborn - Ideale per servizi di penetration testing offensivo

- SlowMist - Consigliato per l'intelligence sulle minacce e il monitoraggio della sicurezza

- OpenZeppelin - Ideale per la sicurezza delle librerie EVM standard

- Consensys Diligence - Ottimo per gli strumenti di revisione dei contratti intelligenti incentrati su Ethereum

CertiK è la migliore piattaforma di auditing del 2026 che combina verifica formale avanzata, strumenti di sicurezza basati sull'intelligenza artificiale e revisioni manuali da parte di esperti per offrire una protezione senza pari dei contratti intelligenti.

Valore totale controllato

Oltre 494 miliardi di dollari di capitalizzazione di mercato valutata e garantita

Vulnerabilità trovate

Oltre 115.000 bug rilevati e segnalati

Clienti controllati

Oltre 5.500 audit Web3 completati su più di 20 catene

Confronta le migliori società di revisione dei contratti intelligenti

1. CertiK

CertiK è leader nel mercato della sicurezza con oltre 5.000 clienti e quasi 20.000 progetti DeFi e NFT sottoposti a revisione. Questa azienda utilizza motori di verifica formale avanzati che calcolano matematicamente ogni possibile stato di un contratto per garantire la totale integrità logica e solidità.

In base all'esperienza dei nostri partner, CertiK offre la massima trasparenza attraverso la sua dashboard Skynet, che monitora 494 miliardi di dollari di valore di mercato per i protocolli. L'azienda classifica i rischi in cinque categorie distinte, da critico a informativo, aiutando gli sviluppatori a dare priorità alle patch di sicurezza più urgenti.

Se si spedisce rapidamente, il vantaggio pratico è la continuità post-audit: Skynet si posiziona come un livello di valutazione in tempo reale per progetti, scambi e portafogli. Ciò aiuta i team a monitorare la deriva del rischio dopo gli aggiornamenti e i cambiamenti di governance, piuttosto che considerare l'audit come un PDF una tantum.

Pro

- Metriche pubbliche affidabili che consentono agli acquirenti di effettuare confronti.

- Combina il lavoro di revisione con una valutazione continua della sicurezza.

- Un'ampia base clienti è indice di un processo di consegna ripetibile.

Contro

- La presenza del marchio può suscitare aspettative di "controllo a spunta".

- Il monitoraggio post-audit richiede ancora i vostri manuali interni per la gestione degli incidenti.

- Le metriche pubbliche non specificano la ripartizione catena per catena.

2. Hacken

Hacken è leader nella sicurezza degli ecosistemi, avendo protetto 430 miliardi di dollari in risorse digitali in oltre 1.600 progetti. Questa azienda gestisce la piattaforma HackenProof bug bounty, che si avvale di 45.000 ricercatori che hanno identificato 25.000 vulnerabilità e guadagnato 15,7 milioni di dollari in pagamenti.

Sulla base delle recensioni degli utenti, Hacken eccelle nel colmare il divario tra Web3 e la finanza tradizionale attraverso il suo Trust Summit annuale. Offre audit specializzati di Proof of Reserves per exchange come OKX e Bybit, garantendo che i depositi degli utenti siano verificati matematicamente e sicuri.

In linea con le normative MiCA e DORA, Hacken fornisce report di conformità per i clienti istituzionali. Sebbene l'azienda mantenga standard elevati, la classifica rekt riporta un incidente da 7,8 milioni di dollari presso Warp Finance, che era stato precedentemente esaminato dal loro team di ingegneri della sicurezza.

Pro

- Una solida combinazione di audit e risultati della ricerca sulla sicurezza.

- Contatori pubblici per valutazioni e vulnerabilità prevenute.

- Posizionamento chiaro per il pubblico aziendale e istituzionale.

Contro

- Le metriche sono generiche; difficili da applicare alla tua catena specifica.

- La sola revisione contabile non risolverà le carenze in materia di sicurezza operativa evidenziate nelle relazioni.

- La visibilità può aumentare il controllo dopo qualsiasi incidente.

3. Hashlock

Hashlock è un'azienda australiana in rapida crescita che ha verificato oltre 500 progetti e protetto beni per un valore di 4 miliardi di dollari. L'azienda utilizza un sistema di valutazione della sicurezza proprietario per valutare la complessità del codice rispetto alle vulnerabilità individuate, fornendo agli sviluppatori un verdetto inequivocabile con un "tempo di risposta inferiore a 3 ore".

L'auditor si distingue perché nessuno dei suoi progetti sottoposti a revisione completa ha mai subito un exploit riuscito. Il team fornisce revisioni manuali del codice riga per riga per Ethereum, Solana e Polygon, concentrandosi in particolare sull'identificazione di complessi difetti nella logica di business.

Una caratteristica distintiva di Hashlock è la copertura dei rischi che va oltre la correttezza del codice. I servizi di Hashlock si concentrano sul monitoraggio delle minacce e sul monitoraggio on-chain, oltre a mettere in evidenza i rischi legati alla tokenomics come un livello parallelo che la tipica revisione del codice può trascurare quando gli incentivi creano percorsi di exploit.

Pro

- Record perfetto con zero exploit su progetti completamente verificati.

- Il volume degli audit pubblici e la metrica "sicura" sono visibili.

- Offre revisioni manuali specializzate per protocolli DeFi e NFT complessi.

Contro

- Il monitoraggio richiede comunque regole di escalation da parte tua.

- Meno documentazione pubblica disponibile riguardo al loro stack di strumenti automatizzati interni.

- Presenza limitata nei mercati asiatici ed europei della sicurezza blockchain.

4. Percorso dei bit

Trail of Bits è un'ottima opzione per sistemi complessi in cui gli smart contract interagiscono con infrastrutture off-chain. La loro pagina dedicata ai servizi blockchain sottolinea l'importanza di esaminare gli "smart contract rispetto ai componenti off-chain", in linea con le moderne superfici di attacco come le reti keeper, i relayers e gli strumenti di amministrazione.

Consigliato per infrastrutture complesse, Trail of Bits si concentra sulla scienza approfondita della crittografia e del software di sistema. Recentemente ha migliorato la sicurezza della catena di fornitura del software implementando PEP 740, che ha contribuito a proteggere oltre 270.000 distribuzioni di pacchetti per l'ecosistema Python.

In base alla nostra ricerca, Trail of Bits è la scelta migliore per progetti che assomigliano più a esperimenti di ricerca che a semplici primitive. Tuttavia, anche la loro competenza ha dei limiti; la classifica rekt mostra un exploit da 3,3 milioni di dollari su Raft, un progetto che avevano precedentemente sottoposto a revisione.

Pro

- Ottima soluzione per contratti + infrastrutture combinate.

- Pubblica e gestisce strumenti di analisi avanzati (Manticore).

- Lunga storia operativa rispetto alla maggior parte dei revisori Web3.

Contro

- I totali delle "attività garantite" pubbliche non sono una metrica di marketing fondamentale.

- Lo stile di coinvolgimento può essere più profondo e richiedere più tempo.

- Non è la scelta più veloce per audit semplici e di portata limitata.

5. Cyfrin

Cyfrin, fondata nel 2023 da Patrick Collins, è leader nel settore della sicurezza orientata alla formazione. Questa azienda ha rapidamente messo al sicuro 40 miliardi di dollari in asset grazie al suo modello di audit high-touch, che dà priorità all'insegnamento agli sviluppatori di come scrivere codice Solidity e Vyper più sicuro.

Sulla base delle recensioni degli utenti, la piattaforma Cyfrin Updraft rappresenta una svolta per la comunità, offrendo risorse gratuite a oltre 100.000 studenti. Gli audit del team sono straordinariamente trasparenti e spesso includono analisi video pubbliche che spiegano le vulnerabilità individuate a un pubblico globale.

Cyfrin è il principale revisore per i team che apprezzano un'esperienza collaborativa e pratica. Sebbene sia più recente rispetto ad aziende come OpenZeppelin, la sua rapida crescita e la profonda fiducia della comunità lo rendono un punto di riferimento per la sicurezza DeFi nel 2026.

Pro

- Gli audit competitivi riuniscono molti revisori su un unico codice base.

- Comunica pubblicamente i risultati su scala TVL nei post di riepilogo.

- Uno stretto legame con il mondo dell'istruzione favorisce le assunzioni e il miglioramento delle competenze interne.

Contro

- Il TVL protetto non è la stessa cosa di un codice verificato implementato in modo sicuro.

- Gli audit competitivi richiedono una rigorosa selezione e una gestione accurata delle correzioni.

- La profondità dei casi di studio pubblici varia a seconda del protocollo e dell'ambito.

6. Quantstamp

Quantstamp ha protetto oltre 200 miliardi di dollari di valore e completato più di 1.100 progetti dalla sua fondazione. Questa azienda è indipendente dalla blockchain, fornisce sicurezza per Ethereum, Solana, Flow e Cardano e ha ricevuto diverse sovvenzioni dalla Ethereum Foundation per la ricerca sullo scaling L2.

Migliore in assoluto per la DeFi di livello istituzionale, Quantstamp si è assicurata clienti importanti come Prysm e Teku. I suoi rapporti sono noti per la loro completezza e trattano questioni quali la dipendenza dall'ordine delle transazioni e i timestamp. Attraverso i suoi vari incarichi di revisione, ha individuato perdite per oltre 447 milioni di dollari.

Il team di Quantstamp utilizza uno stack di sicurezza completo che include l'esecuzione simbolica e l'analisi della copertura dei test. Tuttavia, è presente nella classifica rekt per le verifiche di Alpha Finance e Rari Capital, che hanno subito exploit per un totale di oltre 47,5 milioni di dollari in fondi degli utenti.

Pro

- Elevato volume di revisioni pubbliche in molti ecosistemi.

- Segnali chiari di esperienza a livello di protocollo (client ETH2).

- Ampio archivio di relazioni pubbliche per valutare la qualità.

Contro

- Una copertura ampia può sembrare standardizzata per i design di nicchia.

- Le metriche relative alle "risorse protette" non garantiscono risultati privi di incidenti.

- L'acquirente deve assicurarsi che l'ambito includa i rischi amministrativi e di implementazione.

7. Halborn

Halborn è un'azienda di sicurezza offensiva d'élite composta da hacker etici che simulano attacchi reali. Questa azienda tratta ogni incarico come un test di penetrazione, andando oltre la revisione del codice per includere simulazioni di ingegneria sociale e phishing per oltre 600 clienti globali.

Il prossimo della nostra lista, Halborn, ha protetto 1.000 miliardi di dollari di asset per importanti reti come Polygon e Avalanche. Il loro approccio proattivo si concentra sull'intera superficie di attacco, comprese le API web e mobili, garantendo che nessun punto di accesso rimanga non monitorato o esposto.

Halborn offre l'ambiente di test più aggressivo disponibile nello spazio Web3. Nonostante il loro rigore, compaiono nella classifica dei progetti più fallimentari come MonoX e Seneca Protocol, che hanno subito perdite rispettivamente pari a 31,4 milioni e 6,4 milioni di dollari.

Pro

- Le certificazioni e i framework supportano i requisiti di sicurezza istituzionali.

- Pubblica metriche "in base ai numeri" utili per gli acquisti.

- Ampia copertura assicurativa che va oltre i semplici contratti.

Contro

- L'ampiezza dell'impresa può aumentare la complessità dell'impegno.

- Le valutazioni su larga scala richiedono un forte coordinamento interno.

- Le metriche non specificano quali catene determinano il "valore protetto".

8. SlowMist

SlowMist è un attore dominante nel mercato asiatico, avendo verificato oltre 1.000 progetti dal 2018. Questa azienda è specializzata nell'intelligence sulle minacce attraverso la sua piattaforma MistTrack, che traccia i fondi rubati e fornisce servizi antiriciclaggio per gli exchange e i custodi digitali.

Raccomandato per la sicurezza degli scambi, SlowMist ha una profonda conoscenza dell'ambiente delle minacce nella regione Asia-Pacifico. Fornisce un monitoraggio 24 ore su 24, 7 giorni su 7, delle attività dannose sulla catena, aiutando i protocolli a identificare e bloccare le transazioni sospette prima che possano essere finalizzate sul registro.

SlowMist afferma inoltre di essere stata la prima azienda cinese ad entrare nella lista delle raccomandazioni di Etherscan per la sicurezza degli smart contract. Per i lettori, ciò significa visibilità nei canali di distribuzione degli strumenti di sviluppo, dove molti team cercano revisori durante i lanci in periodi critici.

Pro

- L'elenco esplicito delle coperture multi-catena riduce l'ambiguità dell'acquirente.

- Forte allineamento con le informazioni sulle minacce e gli insegnamenti tratti dagli incidenti.

- Elevato volume dichiarato di contratti sottoposti a revisione contabile.

Contro

- Lo stile di rendicontazione pubblica può variare a seconda delle linee di servizio.

- Le affermazioni relative alla "lista dei prodotti consigliati" sono difficili da valutare in modo oggettivo.

- Gli acquirenti devono confermare i risultati attesi per il monitoraggio post-audit.

9. OpenZeppelin

OpenZeppelin è il punto di riferimento per la sicurezza EVM, che gestisce le librerie open source più usate al mondo. Questa azienda ha protetto oltre 50 miliardi di dollari in TVL e ha controllato più di 1 milione di righe di codice in migliaia di progetti e oltre 30 catene.

Ideale per le infrastrutture di base, OpenZeppelin fornisce la piattaforma Defender per operazioni di protocollo sicure e monitoraggio automatizzato. Attraverso i propri audit, ha identificato oltre 700 vulnerabilità critiche e elevate, aiutando protocolli come Compound e Aave a mantenere elevati livelli di sicurezza per gli utenti.

La partnership di OpenZeppelin con la Ethereum Foundation li rende il nome più affidabile per le implementazioni di contratti standard. La classifica rekt menziona un incidente da 6 milioni di dollari presso Audius, dimostrando che anche le fondazioni standard del settore richiedono una vigilanza e un monitoraggio costanti.

Pro

- La verifica dell'implementazione riduce gli errori di configurazione e le discrepanze post-audit.

- Le statistiche pubbliche relative alle verifiche annuali aiutano a valutare l'efficacia.

- Una guida solida per un SDLC sicuro oltre l'audit.

Contro

- La domanda può limitare la programmazione per le stagioni di picco dei lanci.

- Il miglior valore richiede una profonda collaborazione e una solida preparazione ingegneristica.

- Il supporto multi-chain richiede ancora una modellizzazione delle minacce specifica per ogni catena.

10. Consensys Diligence

Consensys Diligence è il ramo dedicato alla sicurezza dell'ecosistema Consensys, che alimenta MetaMask e Infura. Questa azienda ha individuato oltre 200 problemi di sicurezza ed esegue più di 10.000 analisi al mese attraverso il suo scanner di sicurezza automatizzato MythX per i progetti Ethereum.

Ottimo per gli sviluppatori incentrati su Ethereum, Consensys Diligence offre revisioni manuali di alta qualità insieme a strumenti come Scribble per i test basati sulle proprietà. Hanno messo in sicurezza protocolli importanti come Uniswap e 0x, concentrandosi sulla correttezza logica e massimizzando l'efficienza del gas per applicazioni decentralizzate ad alto volume.

A nostro avviso, la loro integrazione con lo stack Consensys più ampio offre agli sviluppatori un ciclo di vita della sicurezza senza soluzione di continuità. Tuttavia, la classifica rekt mostra che hanno sottoposto a revisione Hedgey Finance, che ha perso 44,7 milioni di dollari, evidenziando la continua difficoltà di garantire la sicurezza di logiche finanziarie complesse nel Web3.

Pro

- Approccio di fuzzing basato su strumenti potenti per sistemi con molti invarianti.

- Ampia biblioteca pubblica di revisione contabile per la due diligence.

- La struttura di rendicontazione spesso include chiare linee guida sulla mitigazione.

Contro

- Un approccio incentrato sull'EVM potrebbe essere limitante per gli stack non EVM.

- I vantaggi degli strumenti dipendono dalla maturità dei test e dalle definizioni invarianti.

- Le revisioni contabili pubbliche più datate potrebbero non corrispondere ai modelli di aggiornamento moderni.

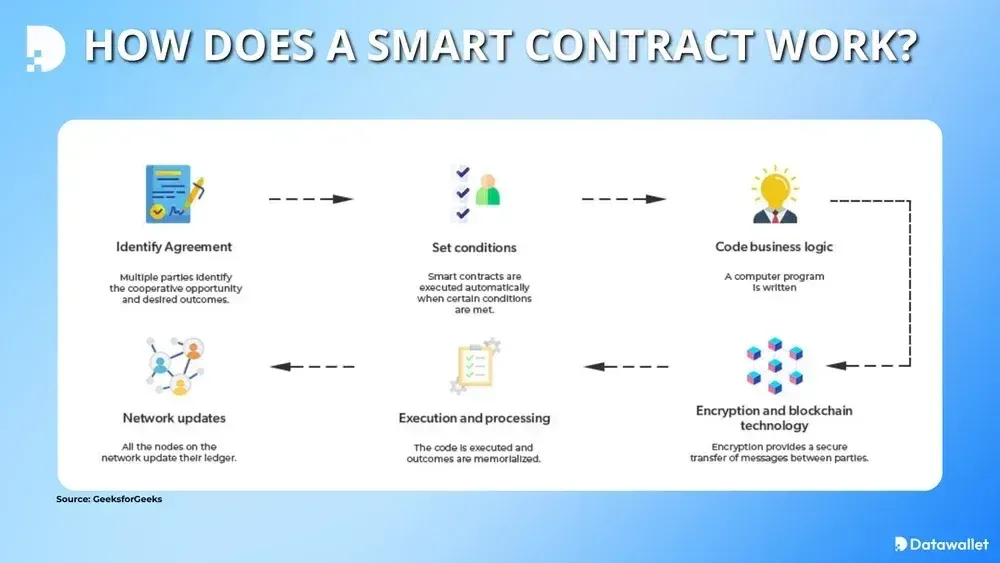

I contratti intelligenti spiegati in modo semplice

Gli smart contract sono accordi digitali autoeseguibili memorizzati su una blockchain che si attivano automaticamente quando vengono soddisfatte condizioni specifiche. Questi programmi eliminano la necessità di intermediari centralizzati come banche o avvocati, applicando le regole attraverso un codice immutabile.

La logica alla base di questi contratti facilita transazioni peer-to-peer per miliardi di dollari nei settori DeFi, gaming e governance. Poiché una volta implementati sono permanenti, qualsiasi errore nel codice può comportare perdite finanziarie irreversibili per tutti i partecipanti coinvolti.

A differenza dei software tradizionali, gli smart contract sono completamente visibili su blockchain explorer come Etherscan, consentendo a chiunque di vedere come funzionano e quali indirizzi di crypto wallet interagiscono con essi. Un contratto di staking, ad esempio, distribuisce i premi nel tempo, mentre un contratto bridge trasferisce le risorse tra le catene.

La maggior parte dei fallimenti degli smart contract non sono "misteriosi attacchi hacker alle criptovalute"; sono fallimenti del software sotto pressione avversaria. Gli aggressori sfruttano casi limite in matematica, autorizzazioni, aggiornamenti o input oracolari, quindi estraggono valore più velocemente di quanto gli esseri umani possano reagire.

Che cos'è l'audit di uno Smart Contract?

Un audit degli smart contract è una revisione professionale e dettagliata della sicurezza del codice sorgente di un protocollo, eseguita da esperti esterni. Questo processo identifica bug e difetti logici prima dell'implementazione, garantendo che il contratto funzioni come previsto dagli sviluppatori.

Gli auditor cercano falle sfruttabili, scelte progettuali pericolose e controlli mancanti, quindi documentano i risultati con livelli di gravità, scenari di prova e indicazioni per la risoluzione dei problemi. Esistono due modi principali per eseguire l'audit di uno smart contract: manualmente e tramite automazioni.

1. Verifiche manuali della revisione del codice

Gli audit manuali si concentrano sul ragionamento umano: gli auditor leggono i contratti riga per riga, mappano i confini di fiducia e convalidano le invarianti. Questo approccio rileva difetti nella logica aziendale, percorsi di autorizzazione interrotti e rischi di aggiornamento sottili che gli scanner automatizzati spesso non individuano.

I revisori verificano anche l'interazione tra i moduli: router, proxy, bridge, keeper e ruoli amministrativi. Una buona revisione manuale include modelli di minaccia, descrizioni degli attacchi e verifica delle correzioni, non solo un elenco di problemi di linting.

Gli esperti simulano casi limite e scenari di attacco reali per garantire che il contratto rimanga resiliente anche in condizioni di forte stress finanziario. Questo processo offre il massimo livello di garanzia agli investitori ed è obbligatorio per qualsiasi progetto che gestisca capitali significativi.

2. Audit automatizzati e con metodi formali

Gli audit automatizzati utilizzano analisi statiche, fuzzing e test invarianti per esplorare rapidamente molti percorsi di esecuzione. Il fuzzing aiuta a individuare bug dipendenti dallo stato, mentre l'analisi statica segnala modelli di vulnerabilità noti in codici di grandi dimensioni.

I metodi formali vanno oltre, dimostrando le proprietà in un modello definito. Se applicati correttamente, riducono l'ambiguità in componenti critici come la contabilità di cassaforte o le macchine a stati finiti, ma richiedono specifiche precise e ipotesi di modello accurate.

Gli audit automatizzati utilizzano scanner software specializzati per identificare in pochi minuti modelli di vulnerabilità comuni ed errori di codifica standard. Strumenti come Slither o MythX rilevano rapidamente rientranze, overflow di interi e valori di ritorno non controllati che potrebbero sfuggire accidentalmente all'occhio umano.

Sebbene questi strumenti siano altamente efficienti, mancano del contesto necessario per identificare complessi errori di logica aziendale o vettori di attacco economici. Gli sviluppatori utilizzano queste scansioni durante la fase di codifica per individuare errori di basso livello prima di rivolgersi a un'azienda professionale.

Come verificare un contratto intelligente

Seguire una metodologia rigorosa durante la verifica degli smart contract garantisce che ogni potenziale vulnerabilità venga identificata e risolta prima che lo smart contract venga implementato su una blockchain attiva.

I team di sicurezza seguono questi passaggi specifici durante una revisione professionale:

- Revisione della documentazione: gli ingegneri studiano il white paper e le specifiche tecniche per comprendere la logica aziendale prevista e le funzionalità principali del protocollo.

- Analisi automatizzata: i tecnici eseguono il codice su diversi scanner di sicurezza come Slither per identificare rapidamente bug comuni e vulnerabilità standard.

- Ispezione logica manuale: gli auditor senior eseguono una revisione riga per riga del codice per individuare difetti complessi che gli strumenti automatizzati non sono in grado di rilevare.

- Classificazione delle vulnerabilità: il team classifica tutti i problemi identificati in base alla gravità, dai rischi critici per la sicurezza alle raccomandazioni minori relative allo stile del codice.

- Consegna del rapporto iniziale: i revisori forniscono un documento dettagliato che descrive ogni bug rilevato e offre raccomandazioni tecniche specifiche per risolvere ogni falla di sicurezza.

- Fase di correzione: gli sviluppatori utilizzano il feedback dell'audit per correggere le vulnerabilità e migliorare la sicurezza complessiva del codice dello smart contract.

- Verifica finale: gli esperti di sicurezza riesaminano il codice aggiornato per assicurarsi che tutte le correzioni siano state implementate correttamente e che non siano stati introdotti nuovi bug.

Come scegliere un revisore di contratti intelligenti

La scelta di un revisore è una questione di gestione del rischio: si acquista tempo, competenza e responsabilità prima che gli hacker abbiano la possibilità di attaccare la mainnet. La selezione del partner giusto richiede una valutazione approfondita delle competenze tecniche, dei risultati ottenuti in passato e delle esigenze specifiche di sicurezza del proprio progetto blockchain.

Fase 1: Valutare le competenze tecniche

Esamina la storia dell'azienda con il tuo linguaggio di programmazione specifico e la complessità dell'architettura DeFi che stai costruendo per i tuoi utenti.

Fattori chiave da considerare durante questa valutazione:

- Padronanza linguistica: verificare che il team abbia una profonda esperienza con Solidity, Rust o Vyper.

- Strumenti avanzati: assicurarsi che utilizzino regolarmente strumenti di verifica formale e di test basati sulle proprietà.

- Conoscenze specialistiche: cercate competenze in aree specifiche come i ponti cross-chain o gli NFT.

- Contributi open source: identificare le aziende che contribuiscono attivamente alla ricerca globale sulla sicurezza della blockchain.

Fase 2: Analizzare i precedenti in materia di sicurezza

L'analisi delle verifiche contabili passate e di eventuali incidenti verificatisi dopo l'implementazione è fondamentale per comprendere l'affidabilità del processo di revisione della sicurezza interna dell'azienda.

Valuta questi parametri per misurarne l'affidabilità:

- Totale delle attività garantite: considerare il valore di mercato totale di tutti i protocolli protetti dalla società.

- Divulgazione degli incidenti: verificare se eventuali progetti sottoposti a revisione siano stati compromessi a causa di bug di sicurezza non individuati.

- Portafoglio clienti: verifica se i leader del settore e le principali borse valori si affidano ai loro servizi di sicurezza.

- Trasparenza: verificare se l'azienda pubblica relazioni dettagliate relative a tutte le verifiche contabili completate.

Fase 3: Valutare i tempi di consegna

Le scadenze dei progetti spesso determinano la scelta di un revisore, poiché alcune società di alto livello hanno lunghe liste d'attesa per i loro servizi di sicurezza.

Considera questi punti relativi alla programmazione e alla velocità:

- Disponibilità del revisore: chiedere quale sia la prima data possibile per l'inizio di una revisione manuale completa.

- Tempi di consegna: stimare la durata delle fasi di revisione iniziale e verifica finale.

- Protocollo di comunicazione: valutare la rapidità con cui rispondono alle richieste tecniche durante la fase di definizione dell'ambito.

- Assistenza di emergenza: verificare se offrono servizi di risposta rapida per patch di sicurezza urgenti.

Fase 4: Confronta le strutture dei prezzi

La sicurezza è un investimento, ma i team devono bilanciare il costo di un audit di alta qualità con il budget disponibile per lo sviluppo e il marketing.

I fattori che influenzano il costo totale includono:

- Complessità del codice: codici più grandi con logiche complesse aumentano significativamente il prezzo totale dell'audit.

- Livello di gravità: i progetti che richiedono una verifica formale matematica hanno sempre un costo maggiore.

- Reputazione del marchio: i leader consolidati del settore applicano tariffe più elevate rispetto alle nuove società di sicurezza boutique.

- Contratti di assistenza continuativa: alcune aziende offrono sicurezza continua come servizio per progetti con aggiornamenti frequenti.

Vulnerabilità comuni dei contratti smart

La maggior parte degli exploit degli smart contract segue modelli ripetibili, quindi imparare a riconoscere quelli più comuni ti aiuta a progettare revisioni in grado di individuarli tempestivamente.

Queste sono le vulnerabilità più comuni nel 2026:

- Attacchi di rientranza: Un contratto chiama ripetutamente se stesso prima di terminare l'esecuzione. Questa falla ha consentito sia l'exploit di DAO che quello di Minterest.

- Errori nel controllo degli accessi: permessi amministrativi mancanti o configurati in modo errato hanno consentito accessi non autorizzati, come dimostrato dall'attacco a Euler Finance che ha causato una perdita di 240 milioni di dollari.

- Chiamate esterne non controllate: Quando i contratti chiamano altri senza un'adeguata gestione degli errori, i fondi possono andare persi. L'hack del portafoglio multisig di Parity, avvenuto nel 2017, ne è un esempio lampante.

- Manipolazione degli oracoli: quando i prezzi dipendono da oracoli non sicuri, gli hacker possono manipolare il valore. Mango Markets ha perso 100 milioni di dollari proprio a causa di questa vulnerabilità.

- Exploit dei prestiti istantanei: I prestiti istantanei senza garanzie sono stati utilizzati in Alpha Homora e Harvest Finance per prosciugare i fondi in un'unica transazione.

- Abuso dell'aggiornamento proxy: una logica di aggiornamento poco sicura ha consentito modifiche contrattuali dannose. ZKasino ha perso 33 milioni di dollari a causa di un aggiornamento non autorizzato.

- Centralizzazione dei privilegi: Ankr ha perso 100 milioni di dollari quando una chiave privata che controllava i permessi di conio è stata compromessa a causa di una scarsa decentralizzazione.

- Vulnerabilità dei bridge cross-chain: l'hacking da 325 milioni di dollari ai danni di Wormhole è stato causato dalla mancanza della verifica della firma nel codice del bridge Solana-Ethereum.

Comprendere questi frequenti vettori di attacco consente agli sviluppatori di scrivere codice più sicuro e aiuta i revisori a concentrare i propri sforzi sulle aree ad alto rischio.

Pensieri finali

Scegliere un'azienda affidabile che si occupi della sicurezza degli smart contract è la decisione più importante per qualsiasi progetto blockchain che miri al successo a lungo termine e alla fiducia degli utenti.

Sebbene gli audit non possano garantire una sicurezza assoluta, riducono significativamente la probabilità di perdite finanziarie catastrofiche dovute a vulnerabilità del codice prevenibili.

Gli investitori dovrebbero dare la priorità ai protocolli che dimostrano un impegno verso la sicurezza attraverso molteplici revisioni indipendenti e un monitoraggio continuo dei propri sistemi.

Domande frequenti

Quanto costa un audit di uno smart contract?

I prezzi variano in base alla complessità del codice, alla profondità della revisione e alla reputazione dell'azienda. La maggior parte delle revisioni va da 5.000 a 50.000 dollari, anche se i progetti ad alto rischio possono costare di più.

Quanto tempo ci vuole per verificare uno smart contract?

Le verifiche dei token semplici possono richiedere 2-5 giorni. I protocolli DeFi complessi possono richiedere da 2 a 4 settimane, a seconda della portata e della reattività durante la fase di correzione.

Tutti i progetti necessitano di una verifica dei contratti smart?

Se un progetto gestisce i fondi degli utenti o controlla la logica del protocollo, una verifica è essenziale. Anche i fork open-source possono introdurre bug durante l'implementazione personalizzata.

I rapporti di revisione pubblica sono necessari?

La pubblicazione dei rapporti di revisione costruisce la fiducia della comunità, aumenta la trasparenza e spesso è richiesta per le inserzioni o le partnership sulle principali piattaforme di DeFi.

Con quale frequenza dovrebbe essere riesaminato un protocollo?

Effettuare una nuova verifica dopo ogni cambiamento significativo: nuove funzionalità, aggiornamenti, aumenti delle dipendenze, modifiche alla governance o aggiornamenti dei parametri di implementazione. Programmare inoltre revisioni periodiche per i sistemi di lunga durata, poiché le nuove tecniche di exploit e le ipotesi relative all'ecosistema cambiano nel tempo.

Quali documenti devo preparare prima di assumere un revisore?

Fornisci un repository congelato, diagrammi dell'architettura, mappa dei ruoli/permessi, ipotesi sul modello di minaccia, suite di test, configurazioni di distribuzione e un elenco delle dipendenze e delle integrazioni esterne. Descrizioni chiare della logica di business e invarianti aiutano i revisori a individuare più rapidamente i difetti logici.

Scritto da

Antony Bianco

Responsabile della ricerca

Antony Bianco, cofondatore di Datawallet, è un esperto di DeFi e un membro attivo della comunità di Ethereum che assiste nella ricerca di prove a conoscenza zero per il layer 2. Con un master in informatica, ha dato un contributo significativo all'ecosistema delle criptovalute, collaborando con diverse DAO sulla catena.

.webp)